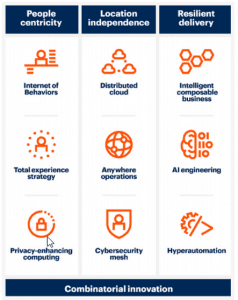

Segundo o Garter, as principais tendências de tecnologia estratégica para 2021 estão em 3 temas: Centricidade nas pessoas, independência de localização e entrega resiliente.

- Centricidade nas pessoas: apesar da pandemia mudar a quantidade de pessoas que trabalham e interagem com as organizações, as pessoas ainda estão no centro de todos os negócios – e precisam de processos digitalizados para funcionar no ambiente de hoje.

- Independência de localização: COVID-19 mudou onde os funcionários, clientes, fornecedores e ecossistemas organizacionais existem fisicamente. A independência de localização requer uma mudança de tecnologia para dar suporte a essa nova versão de negócios.

- Entrega resiliente: Seja uma pandemia ou uma recessão, a volatilidade existe no mundo.

Internet of Behaviors (IoB)

A Internet of Behaviors (IoB) captura a “poeira digital” da vida das pessoas a partir de uma variedade de fontes, e essa informação pode ser usada por entidades públicas ou privadas para influenciar o comportamento.

Os dados podem vir de uma variedade de fontes, desde dados comerciais de clientes até mídias sociais e reconhecimento facial, e à medida que mais e mais dados se tornam disponíveis, o IoB irá capturar quantidades cada vez maiores de informações. Além disso, a tecnologia que reúne todos os dados e extrai percepções está se tornando cada vez mais sofisticada.

Experiência total (Total experience)

A experiência total combina disciplinas tradicionalmente isoladas, como multiexperiência (MX), experiência do cliente (CX), experiência do funcionário (EX) e experiência do usuário (UX), e os conecta para criar uma experiência geral melhor para todas as partes. Isso não apenas simplifica a experiência para todos, porque as organizações estão otimizando em todas as experiências, mas também oferece uma excelente oportunidade de diferenciar uma organização de seus concorrentes

Computação que aprimora a privacidade

A computação que aprimora a privacidade compreende três tipos de tecnologias que protegem os dados enquanto estão sendo usados para permitir o processamento e análise de dados seguros:

- O primeiro fornece um ambiente confiável no qual dados confidenciais podem ser processados ou analisados. Inclui terceiros confiáveis e ambientes de execução confiáveis de hardware (também chamados de computação confidencial).

- O segundo executa o processamento e a análise de maneira descentralizada. Inclui aprendizado de máquina federado e aprendizado de máquina com reconhecimento de privacidade.

- O terceiro transforma dados e algoritmos antes do processamento ou análise. Inclui privacidade diferencial, criptografia homomórfica, computação multipartidária segura, provas de conhecimento zero, interseção de conjuntos privados e recuperação de informações privadas.

Nuvem distribuída

A nuvem distribuída oferece opções de nuvem pública para diferentes locais físicos. Essencialmente, a empresa de nuvem pública mantém, opera e desenvolve os serviços, mas executa fisicamente no ponto de necessidade. Isso ajuda com problemas de latência e também regulamentos de privacidade que exigem que certos dados permaneçam em uma localização geográfica específica. Ele permite que os clientes se beneficiem da nuvem pública e evitem soluções de nuvem privada caras e complicadas

Operações em qualquer lugar

As operações em qualquer lugar se referem a um modelo operacional de TI projetado para oferecer suporte a clientes em todos os lugares, habilitar funcionários em todos os lugares e gerenciar a implantação de serviços de negócios em uma infraestrutura distribuída. O modelo para operações em qualquer lugar é “digital primeiro, remoto primeiro”.

Malha de segurança cibernética

A malha de segurança cibernética é uma abordagem arquitetônica distribuída para controle de segurança cibernética escalável, flexível e confiável. COVID-19 acelerou uma tendência existente em que a maioria dos ativos e dispositivos agora estão localizados fora dos parâmetros de segurança físicos e lógicos tradicionais. A malha de segurança cibernética permite que qualquer pessoa ou coisa acesse e use com segurança qualquer ativo digital, não importa onde esteja localizado, ao mesmo tempo que fornece o nível de segurança necessário.

Negócio inteligente de composição

As organizações passaram os últimos anos focando na eficiência, o que significava que, quando atingidas por uma grande interrupção como o COVID-19, muitos processos de negócios eram muito frágeis para se adaptarem rapidamente e simplesmente quebraram.

Durante o processo de reconstrução, os líderes devem projetar uma arquitetura que:

- Permite um melhor acesso às informações

- Pode aumentar essas informações com novos insights

- É combinável, modular e pode mudar e responder mais rapidamente conforme as decisões são tomadas

AI engineering

Os projetos de IA muitas vezes falham devido a problemas de manutenção, escalabilidade e governança. No entanto, uma estratégia robusta de engenharia de IA facilitará o desempenho, escalabilidade, interpretabilidade e confiabilidade dos modelos de IA, ao mesmo tempo que oferece o valor total dos investimentos em IA. Sem a engenharia de IA, a maioria das organizações não conseguirá mover os projetos de IA além das provas de conceito e protótipos para a produção em escala real. A engenharia de IA assenta em três pilares principais: DataOps, ModelOps e DevOps.

Hyperautomation

Hyperautomation ou hiperautomação é um processo no qual as empresas automatizam o maior número possível de processos de negócios e TI usando ferramentas como IA, aprendizado de máquina, software orientado a eventos, automação de processos robóticos e outros tipos de processos de decisão e ferramentas de automação de tarefas.

A hiperautomação é a chave para a excelência operacional digital e resiliência operacional para as organizações. Para permitir isso, as organizações tiveram que digitalizar seus documentos / artefatos e garantir que seus fluxos de trabalho de processos de negócios e TI fossem digitais.